0. はじめに

1. なぜセキュリティか

1.1 常時接続時代に突入

1.2 拡大するリスク

2. 様々な被害

2.1 ワームとウイルス

2.2 不正アクセス

2.3 受動的攻撃

3. 対処法

3.1 常時接続の実際

3.2 サーバーの実際

3.3 様々なセキュリティ

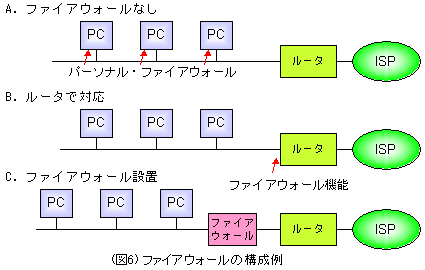

3.3.1 ファイアウォール

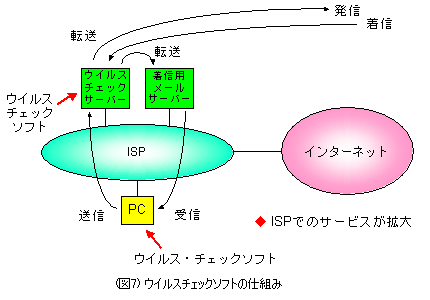

3.3.2 ウイルスチェックソフト

3.3.3 Windows update

3.3.4 認証と暗号化

4. 今後の課題

ここでは,北海道大学理学部地球科学科の授業科目「物理実験1」の追加課題についてまとめる. 追加課題は以下の通りである.

インターネットウィーク2001

(

http://www.soi.wide.ad.jp/iw2001/)のビギナーズチュートリアルのテーマ

|

常時接続時代への突入により,利点と同時にリスクも拡大する.それは,高速回線,常時接続により,

ウイルス,ワームをはじめとする攻撃の威力も向上してしまうためである.つまり,回線速度が100倍に

なると1分間に5回しかできなかった攻撃が500回可能になったり,1日24時間接続していると,1日1時間接続

している時よりも24倍の危険が伴うのである.

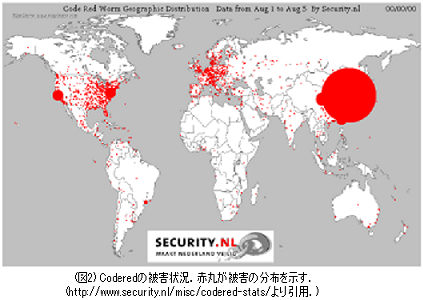

常時接続がもたらした最初の被害として有名なものに,2001年に発生したCodeRedがある.

図2はCoderedの被害状況を示した図であり,特に韓国での被害が顕著であったことが見て取れる.

CoderedはMicrosoft社のiis(internet information server)に攻撃をしかけ,セキュリティホール

をつき,さらに,無差別にIPアドレスを勝手に選び他のサーバーにも攻撃を繰り返すワームである.

ブロードバンドにより,攻撃先のIPアドレスを高速で変更しながら攻撃するため,被害は大きく広がった.

また,Coderedの無差別さ,この特徴が今までの攻撃とは異なっている.これまで,攻撃先として狙われる

のは大企業や官公庁だった.しかし,今ではインターネットに接続していれば攻撃される.企業も個人も

関係ない時代なのである.このような時代に突入したからこそ,今セキュリティの重要さが注目され,家庭でも

セキュリティを掲げていなければならない.

ワームとウイルスは,かつてはCD-ROMやフロッピーディスクを介して感染するものがほとんどであったが,

近年では,ブロードバンドの発達を受けて電子メールなどを介して爆発的に広がっている.

実際の被害として代表的なものに,前述したCodered,その亜種のCoderedⅡ,

またNimda,Klez,LOVE LETTER,Happy99,最近のものでMSBlasterなど,数は莫大で留まることがない状態

である.新しいウイルスほど,凶悪化になっており,メールを読むだけで感染し,またウイルスの

プログラムにより知人から送られてくることも,ウイルスの拡大の原因となっている.

不正アクセスとは,一般的な概念では,「システムを利用する者が,その者に与えられた権限によって

許された行為以外の行為をネットワークを介して意図的に行うこと.」(コンピュータ不正アクセス対策基準)と

されている.実際の被害としては,2003年上半期の被害内容を示した図4を見ていただきたい.また,

この図によると,個人への被害の割合が増加した.その要因としては,やはり個人への常時接続環境の普及が

考えられる.

なお,このような不正アクセスを常習的に行う人々のことをクラッカーと呼ぶ.クラッカーは他の

コンピュータへの侵入に成功すると,バックドアやワームを仕掛け,そのコンピュータを踏み台に

さらに他のコンピュータへ侵入したり,DDoS攻撃を仕掛けたりする.DDoS攻撃とは,複数のネットワークに

分散する大量のコンピュータが一斉に特定のサーバへパケットを送出し,通信路をあふれさせて

機能を停止させてしまう攻撃であり,Yahoo!,Amazon.comなどの大手Webサイトも被害にあったことは

有名である.

受動的攻撃とは,自らが外部をアクセスして被害を受けることであり,Webアクセス

で,ファイルのダウンロードをしたことにより攻撃を受けるものなどがそれに当たります.

ウイルスと似たものと感じられますが,ウイルスは攻撃力を重点的に考えて制作されるのに対して,

受動的攻撃は任意のファイルやコマンドを実行させる方法を重点的に考えて制作されているという

違いがあります(受動的攻撃検証サイト ; http://zaddik.hp.infoseek.co.jp).

また,所謂「変なWebサイト」でなくても,攻撃者がそのWebサイトを不正アクセスにより改ざんして

悪意のある情報を置いてる可能性もある.そして,受動的攻撃はWebページを見ただけで,攻撃される

可能性があるため,そのような場合ファイアウォールは機能しない.そのため,高度なセキュリティ対策が

施されているネットワークに侵入する有効な手段として,今後増加するのではないかと危惧されている.

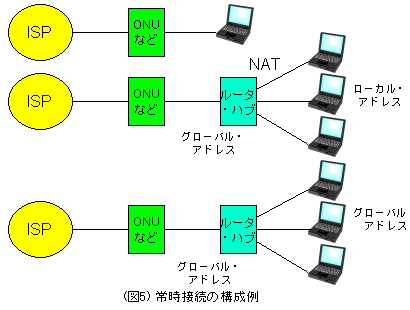

現在,常時接続と呼ばれる接続方法には,CATV,DSL,FTTH,FWAなどが挙げられ,それぞれ,

ケーブルモデム,DSLモデム,ONU(Optical Network Unit)にEthernet端子が取り付けられ

ており,これにPCやルータをつなぐという形である.なお,FWAは固定無線アクセスである.

現在,企業内に止まらず,家庭内にもサーバーを引くことが多くなってきている.自分のホームページを自宅で運用できる,家庭内の情報を外出先から利用できるといった利点からサーバーの設置を考えるわけだが,このサーバーが攻撃者の標的になることが多い.サーバーというものは外からのアクセスを待ち受けているものなので,ポートスキャンのように,サーバーに連続してアクセスし,脆弱なポートを探し当てられてしまうと,不正アクセスされてしまう.不正アクセスから踏み台にされてしまうこともある.踏み台とは,侵入されても破壊も盗みもしないが,そこからさらに他へ侵入することを言う.表面的な被害はゼロだが,次に侵入された所からは,踏み台にされたサーバーが侵入者と見られてしまう.

このように,サーバーを設置するということは,同時に大きな危険を伴うことになり,多くの知識を必要とする.よく分からなければサーバーを立ち上げないこと,このことが一番大事であろう.

ファイアウォールとは,組織内のコンピュータネットワークへ外部から侵入されるのを食い止める

システムのこと,または,そのようなシステムが組み込まれたコンピュータのことをいう.ファイアウォール

を設置することにより,必要な通信のみを通すなどの設定が可能になる.

メールに添付されてくるウイルスには,一般的にウイルスチェックソフトと呼ばれるソフトウェアが有効である.ウイルスチェックソフトには,trendmicro社のウイルスバスター,symantec社のNorton antivirusなど市販されているものもあれば,GRISOFT社のAAVGなどのフリーソフトもある.しかし,現状では,1つのソフトが全てのウイルスに対応してるわけではないので,万全を期すためには,2重3重にソフトを導入しなければならない.図7はウイルスチェックの仕組みを示した図である.この図では,PC本体に1つとサーバーに1つウイルスチェックソフトを搭載している.

これまでの多くの攻撃は,Windowsに対して行われるものがほとんどであった.それは,多くのユーザーに使われているため,狙われやすいという点も考えられるが,いつまでたってもセキュリティ・ホールがあることの方が大きな問題であろう.プログラム規模が大きすぎて十分に管理できていないこと,開発段階でのセキュリティに対する意識が薄かったことなどが原因として挙げられるが,現在では,Windows updateという機能で改善を図っている.Windows updateとは,Microsoft社や専門家がセキュリティ・ホールを見つけた際に,それを防ぐセキュリティ・パッチを随時公開,インストールする機能であるが,毎日のように公開されるセキュリティ・パッチへの対応,バージョンアップに伴い今までのパッチが元に戻ってしまう等の問題点も残されている.

インターネット通信の盗聴を防ぐためには,認証と暗号化が最も効果的である.認証としてまず第一に思いつくものといったらパスワードであろう.しかし,この認証方法は,端末からサーバーまでの通信経路上での盗聴によりパスワードが盗聴されてしまう可能性があるため,不十分であった.これを補う技術として,OTP(One Time Password)と呼ばれる認証技術がある.OTPでは,まずサーバーが端末にランダムな文字列(チャレンジと呼ばれる)を送信する.ユーザはパスワードを端末に入力し,端末に備えられたソフトウェアがサーバーから送られてきたチャレンジ文字列とユーザが入力したパスワードを演算し,レスポンスをサーバーに送信する.サーバーでは受け取ったレスポンスを検証し,正規のユーザかを確認する.チャレンジは毎回異なる文字列になるように設定されており,ユーザが申告したパスワードも毎回異なる文字列としてサーバーに送信されるため,通信経路上で盗聴されても,同じパスワードは二度と使えないため,サーバーが不正使用されることはない.

さらに,通信路を暗号化することにより,盗聴自体を防ぐことも重要である.通信路の暗号化には,SSHやSSLがある.また暗号文を解読するために,共有鍵暗号,公開鍵暗号が取り入れられている.共有鍵暗号は暗号化と復号化に同じ鍵を用いる暗号方式であり,送信者と受信者で同じ鍵を共有する.代表的な共有鍵暗号としては,DESやTripleDES,FEAL,MISTY,IDEAなどがある.公開鍵暗号とは2つの対なる鍵を使って暗号化,復号化を行う暗号方式で,他人に広く公開される公開鍵と,本人だけが分かるように厳重に管理された秘密鍵から成る.暗号化と複合化を同じ鍵で行う共有鍵暗号に比べ安全性が高い.代表的なものとして,RSAが挙げられる.

また,電子署名という,文書の作成者を証明し,かつその文書が改ざんされていないことを保証する署名方式もある.

このような,数々の電子認証のためのインフラを総じてPKI(Public Key Infrastructure)と呼ぶ.現在ではPKIはインターネット経由のあらゆる認証で使われるため,利用はどんどん広がるであろう.